Анализ атаки (часть 3)

Во второй части этой серии мы оставили всю необходимую информацию, необходимую для атаки на сеть жертвы.

Дон Паркер

Эта серия будет основана на сетевой уязвимости. В статье будет представлена реальная атака, начиная с разведки и заканчивая перечислением, эксплуатацией сетевых служб и стратегиями эксплуатации уведомлений.

Все эти шаги будут рассмотрены на уровне пакета данных, а затем подробно объяснены. Возможность наблюдать и понимать атаку на уровне пакетов чрезвычайно важна как для системных администраторов, так и для сотрудников службы сетевой безопасности. Выходные данные брандмауэров, систем обнаружения вторжений (IDS) и других устройств безопасности всегда будут использоваться для отслеживания фактического сетевого трафика. Если вы не понимаете, что видите на уровне пакетов, все ваши технологии сетевой безопасности бессмысленны.

Инструменты, используемые для моделирования кибератаки:

IPEye

TFTP-клиент

Руткит FU

Этап настройки

Сегодня в Интернете выполняется множество сканирующих действий, не говоря уже о действиях червей и других видов вредоносного ПО, таких как вирусы. Все они будут просто безвредным шумом для хорошо защищенных компьютерных сетей. Нам следует обратить внимание на того, кто намеренно атакует компьютерную сеть. В этой статье предполагается, что злоумышленник уже атаковал свою жертву и провел предварительное исследование, например, выяснил IP-адрес жертвы и ее сетевые адреса. Этот злоумышленник также мог попытаться использовать такую информацию, как адреса электронной почты, связанные с этой сетью. Этот тип информации очень важен в случае, если злоумышленник обнаружил сеть, но не имеет возможности войти в нее после выполнения в ней действий по сканированию, перечислению и подмене. Собранные им адреса электронной почты могли бы пригодиться при организации атаки на стороне клиента путем приглашения пользователей на вредоносный веб-сайт с помощью ссылки в электронном письме. Эти типы атак будут рассмотрены в следующих статьях.

Как это работает?

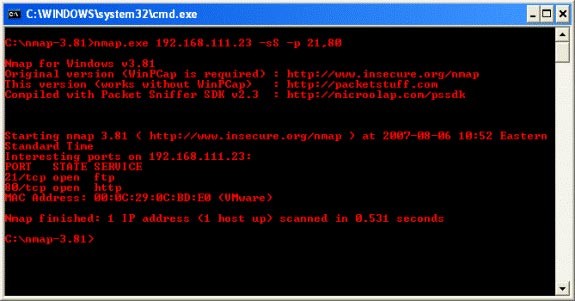

Давайте понаблюдаем за действиями хакера, когда он выполняет сканирование и регистрацию сети жертвы. Первый инструмент, который используют хакеры, — это Nmap. Хотя у Nmap сравнительно немного сигнатур IDS, он все равно остается очень полезным и широко используемым инструментом.

На небольшом экране выше мы видим синтаксис, используемый хакером: хакер выбрал порты 21 и 80, поскольку у него есть некоторые эксплойты, которые можно использовать через Metasploit Framework. И не только это, но и системные службы и протоколы, которые он понимал довольно хорошо. Совершенно очевидно, что он использует SYN-сканирование, которое является наиболее распространенным типом сканирования портов. Это также связано с тем, что когда служба TCP, прослушивающая порт, получает пакет SYN, она отправляет обратно пакет SYN/ACK (ответ). Пакет SYN/ACK указывает на то, что служба действительно прослушивает и ожидает соединения. Однако с UDP та же проблема не возникает, поскольку он полагается на такие службы, как DNS (DNS также использует TCP, но для большинства своих транзакций он в основном использует UDP).

Приведенный ниже синтаксис представляет собой выходные данные, которые Nmap собирает из отправленных пакетов, а точнее из пакетов, которые он получает в результате выполненных им SYN-сканирований. Мы видим, что на первый взгляд кажется, что предоставляются как FTP-, так и HTTP-сервисы. Нас не особо волнует MAC-адрес, поэтому мы его проигнорируем. Такие инструменты, как Nmap, не подвержены ошибкам, поэтому они часто хороши для проверки информации на уровне пакетов, чтобы гарантировать ее точность. Мало того, он также позволяет наблюдать за ответными пакетами из сети жертвы, чтобы иметь возможность собирать оттуда архитектурную, сервисную и хостовую информацию.

Поиск пакетов

На сегодняшний день существует ряд программ, которые анализируют пакеты и находят важную информацию, такую как тип операционной системы, сведения об архитектуре (например, x86 или SPARC) и многое другое. Этого недостаточно, но это также важно, когда мы учимся позволять программе выполнять работу за нас. Имея это в виду, давайте взглянем на трассировку пакета Nmap и найдем некоторую информацию о сети жертвы.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............В двух пакетах выше показан открытый пакет от Nmap. Он отправляет эхо-запрос ICMP в сеть жертвы. Вы увидите, что он не установлен на определенном порту, поскольку ICMP не использует порты, а управляется генератором сообщений об ошибках ICMP, встроенным в стек протоколов TCP/IP. Этот пакет ICMP также помечен уникальным номером, в данном случае 38214, чтобы помочь стеку TCP/IP проверить обратный трафик и связать его с предыдущим отправленным пакетом ICMP. Пакет выше — это ответ от сети-жертвы в виде эхо-ответа ICMP. Также учитывается строка с номером 38214. Именно так хакер узнает, что за этим IP-адресом находится компьютер или сеть.

Именно для этой открытой последовательности пакетов ICMP в Nmap предусмотрена нотация IDS. При желании опцию обнаружения хоста ICMP можно отключить в Nmap. Какую информацию можно получить из результатов пакета эхо-ответа ICMP из сети жертвы? На самом деле здесь не так много информации, которая могла бы помочь нам понять сеть. Однако предварительные шаги все еще могут быть использованы в областях, связанных с операционной системой. В пакете выше время заполнения поля и значение рядом с ним выделены жирным шрифтом. Значение 128 указывает на то, что этот компьютер, вероятно, является компьютером Windows. Хотя значение ttl не дает точного ответа на вопрос о том, что именно связано с ОС, оно ляжет в основу следующих пакетов, которые мы рассмотрим.

Заключение

В этой первой части мы рассмотрели сканирование сети при атаке на два определенных порта с использованием Nmap. На этом этапе злоумышленник точно знает, что по этому IP-адресу находится компьютер или компьютерная сеть. Во второй части этой серии мы продолжим исследование трассировки этого пакета и выясним, какую еще информацию мы сможем почерпнуть.

Во второй части этой серии мы оставили всю необходимую информацию, необходимую для атаки на сеть жертвы.

В первой части мы показали вам информацию, которую можно наблюдать при открытии последовательности пакетов, отправленных Nmap. Отправляемая последовательность начинается с эхо-ответа ICMP, который позволяет определить, назначен ли компьютеру или сети IP-адрес.

Возникли проблемы с ошибкой в руководстве по использованию Microsoft Teams? Узнайте о проверенных пошаговых способах её быстрого устранения. Очистка кэша, обновление и многое другое для беспроблемного начала работы. Работает на последних версиях!

Устали от ошибок воспроизведения мультимедиа в Microsoft Teams, которые портят ваши встречи в 2026 году? Следуйте нашему пошаговому руководству от экспертов, чтобы быстро устранить неполадки со звуком, видео и обменом файлами — никаких технических навыков не требуется. Вас ждет бесперебойное сотрудничество!

Возникли проблемы с ошибкой прокси-сервера Microsoft Teams? Ознакомьтесь с проверенными шагами по устранению неполадок с настройками прокси-сервера Microsoft Teams. Очистите кэш, настройте параметры прокси-сервера и вернитесь к бесперебойным звонкам за считанные минуты с помощью нашего руководства от экспертов.

Устали от ошибок синхронизации задач в Microsoft Teams, которые мешают вашей работе? Следуйте нашим пошаговым инструкциям, чтобы восстановить бесперебойную синхронизацию задач между Teams, Planner и To Do. Быстрые решения для мгновенного облегчения!

Найдите точное расположение ключей реестра Microsoft Teams в Windows 11. Пошаговое руководство по поиску, доступу и безопасному изменению этих ключей для оптимальной производительности и устранения неполадок. Незаменимо для ИТ-специалистов и энтузиастов Teams.

Проблемы с медленной работой Microsoft Teams? Узнайте, как пошагово очистить кэш Microsoft Teams, чтобы устранить проблемы с производительностью, задержки, сбои и повысить скорость работы на Windows, Mac, в веб-версии и на мобильных устройствах. Быстрые и эффективные решения!

Возникла проблема с загрузкой вкладки Wiki в Microsoft Teams? Узнайте о проверенных пошаговых решениях, которые помогут быстро устранить проблему, восстановить вкладки Wiki и без лишних хлопот повысить производительность команды.

Раздражает отсутствие значка Microsoft Teams в Outlook? Узнайте, где именно его найти, почему он исчезает, и проверенные шаги по его восстановлению для беспроблемных встреч. Обновлено для последних версий!

Разочарованы отсутствием комнат для обсуждений в вашей встрече Teams? Узнайте о главных причинах, по которым вы не видите комнаты для обсуждений в Teams, и следуйте нашим пошаговым инструкциям, чтобы они заработали за считанные минуты. Идеально подходит как для организаторов, так и для участников!

Устали от ошибки Microsoft Teams 1200, которая прерывает ваши телефонные звонки? Узнайте о быстрых пошаговых решениях для iOS и Android, чтобы быстро восстановить бесперебойную командную работу — никаких технических навыков не требуется!

Откройте для себя простые пошаговые инструкции по отключению Microsoft Teams при запуске системы и повышению производительности ПК. Более быстрая загрузка, меньшее потребление ресурсов — идеально для пользователей Windows, стремящихся к плавной работе.

Узнайте самый простой способ загрузить Microsoft Teams для Mac, MacBook Air и MacBook Pro. Пошаговые инструкции, системные требования и советы по устранению неполадок для беспроблемной установки последней версии. Начните прямо сейчас!

Не можете найти папку установки Microsoft Teams на своем компьютере? Это пошаговое руководство покажет точные пути для новых и классических версий Teams, а также для установки на одного пользователя и на весь компьютер. Сэкономьте время на устранении неполадок!

Научитесь легко присоединяться к собраниям Microsoft Teams с помощью идентификатора и пароля на компьютере, мобильном устройстве или в веб-версии. Пошаговые инструкции со скриншотами для быстрого доступа — приглашение не требуется!

Узнайте, как эффективно использовать фоновые изображения Microsoft Teams с помощью пошаговых инструкций, советов по загрузке и лучших практик, чтобы сделать ваши видеозвонки профессиональными и увлекательными. Поднимите свой уровень удаленной работы на новый уровень уже сегодня!