Анализ атаки (часть 3)

Во второй части этой серии мы оставили всю необходимую информацию, необходимую для атаки на сеть жертвы.

Во второй части этой серии мы оставили всю необходимую информацию, необходимую для атаки на сеть жертвы.

Microsoft Office уже много лет поддерживает ActiveX как средство расширения и автоматизации документов, но это также является серьезной уязвимостью безопасности.

Эта серия будет основана на сетевой уязвимости. В статье будет представлена реальная атака, начиная с разведки и заканчивая перечислением, эксплуатацией сетевых служб и стратегиями эксплуатации уведомлений. Все эти шаги будут рассмотрены на уровне пакета данных, а затем подробно объяснены.

Всемирно известная компания по кибербезопасности Fortinet только что официально подтвердила, что с сервера Microsoft Sharepoint компании был украден большой объем пользовательских данных, информация о котором была опубликована на хакерском форуме рано утром 15 сентября.

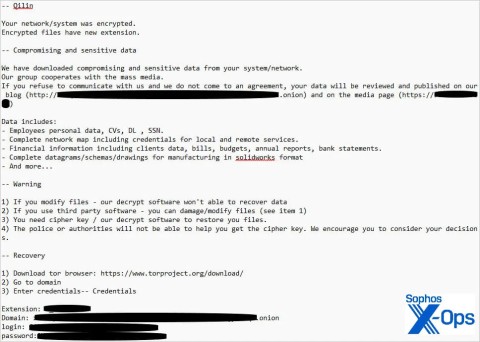

Обнаружен новый штамм вируса-вымогателя под названием Qilin, использующий относительно сложную, легко настраиваемую тактику для кражи данных для входа в учетную запись, хранящихся в браузере Google Chrome.

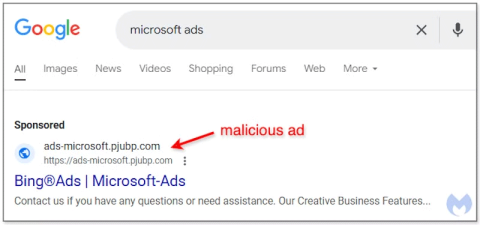

В мировом сообществе хакеров наблюдается опасная тенденция: они используют платформу Google Ads для распространения вредоносного кода.

В первой части мы показали вам информацию, которую можно наблюдать при открытии последовательности пакетов, отправленных Nmap. Отправляемая последовательность начинается с эхо-ответа ICMP, который позволяет определить, назначен ли компьютеру или сети IP-адрес.