Microsoft собирается создать самый мощный в мире квантовый компьютер

Microsoft остается ведущей силой в глобальных исследованиях квантовых вычислений.

В статье были протестированы 3 разных пароля с помощью инструмента взлома паролей с открытым исходным кодом, чтобы выяснить, какой метод действительно работает с точки зрения безопасности паролей.

Оглавление

Когда вы создаете учетную запись в онлайн-сервисе, провайдер обычно шифрует ваши данные для входа на своих серверах. Это делается с помощью алгоритма, создающего «хэш» — уникальную случайную строку букв и цифр для вашего пароля. Конечно, это не совсем случайная последовательность символов, а вполне конкретная последовательность, которую может сгенерировать только ваш пароль, но для неопытного глаза это выглядит как беспорядок.

Превратить слово в хеш гораздо быстрее и проще, чем «раскодировать» хеш обратно в слово. Поэтому, когда вы устанавливаете пароль, сервис, в который вы входите, пропускает ваш пароль через хэш и сохраняет результат на своих серверах.

Если этот файл паролей будет раскрыт, хакеры попытаются узнать его содержимое, взломав пароль. Поскольку шифрование паролей происходит быстрее, чем их расшифровка, хакеры создают систему, которая принимает потенциальные пароли в качестве входных данных, шифрует их, используя тот же метод, что и сервер, а затем сравнивает результаты с базой данных паролей.

Если хеш потенциального пароля совпадает с любой записью в базе данных, хакер знает, что каждая попытка совпадает с использованным потенциальным паролем.

Попробуйте взломать некоторые из паролей, сгенерированных в статье, и убедитесь, насколько это просто. Для этого в примере будет использоваться Hashcat — бесплатный инструмент для взлома паролей с открытым исходным кодом , которым может воспользоваться каждый.

Для этих тестов пример будет взламывать следующие пароли:

Теперь зашифруйте пароль с помощью MD5. Вот как выглядели бы пароли, если бы они были в сохраненном файле паролей:

Теперь пришло время их взломать.

Для начала давайте выполним атаку по словарю — один из самых распространенных методов атаки на пароль. Это простая атака, при которой хакер берет список потенциальных паролей, просит Hashcat преобразовать их в MD5 и смотрит, совпадает ли какой-либо из паролей с тремя записями выше. Для этого теста давайте воспользуемся файлом «rockyou.txt» в качестве словаря, который является одной из крупнейших утечек паролей в истории.

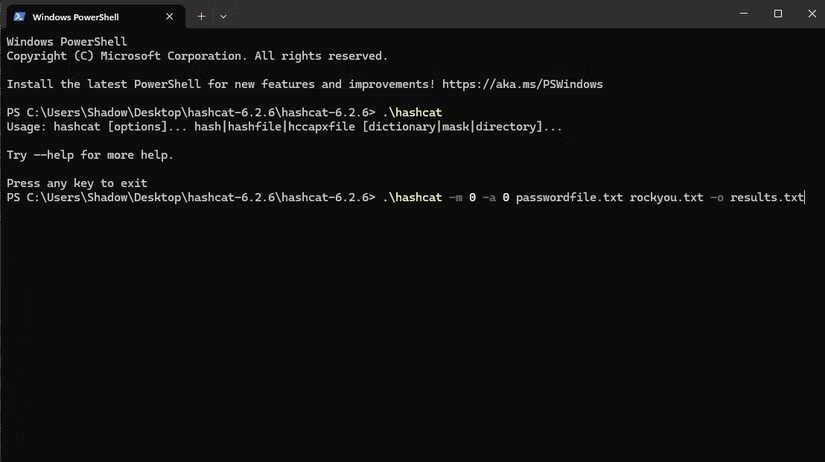

Чтобы начать взлом, автор статьи зашёл в папку Hashcat, щёлкнул правой кнопкой мыши по пустому месту и нажал «Открыть в терминале» . Теперь, когда Терминал открыт и настроен на каталог Hashcat, вызовите приложение Hashcat с помощью следующей команды:

.\hashcat -m 0 -a 0 passwordfile.txt rockyou.txt -o results.txtВот что делает эта команда:

Несмотря на то, что rockyou был огромным, Hashcat обработал их все за 6 секунд. В полученном файле Hashcat сообщает, что взломал пароль 123456, но пароли Susan и Bitwarden остались невзломанными. Это связано с тем, что 123456 использовался кем-то другим в файле rockyou.txt, но никто другой не использовал пароли Susan или Bitwarden, а значит, они были достаточно защищены, чтобы пережить эту атаку.

Атаки по словарю эффективны, когда кто-то использует тот же пароль, что и пароль из большого списка паролей. Их можно быстро и легко реализовать, но они не могут взломать пароли, которых нет в словаре. Поэтому, если вы действительно хотите проверить свой пароль, вам необходимо использовать атаки методом перебора.

Если атаки по словарю просто берут заранее заданный список и преобразуют их один за другим, то атаки методом полного перебора делают то же самое, но со всеми мыслимыми комбинациями. Их сложнее реализовать и они занимают больше времени, но в конечном итоге они взломают любой пароль. Как мы вскоре увидим, иногда для этого может потребоваться много времени.

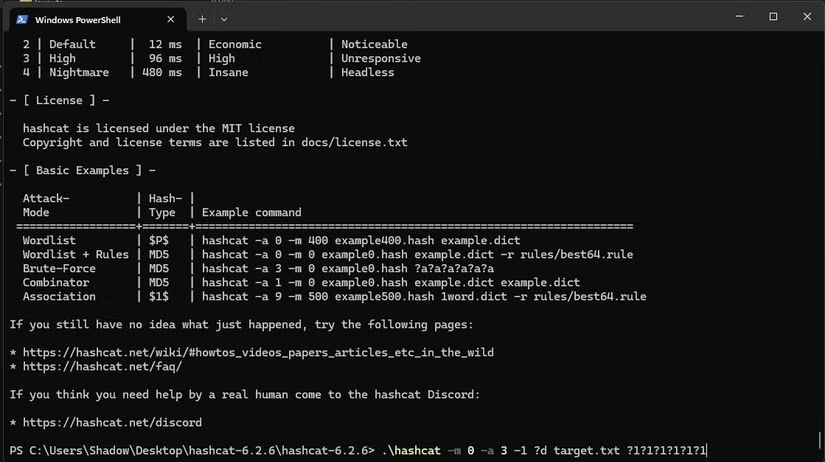

Вот команда, используемая для выполнения «настоящей» атаки методом перебора:

.\hashcat -m 0 -a 3 target.txt --increment ?a?a?a?a?a?a?a?a?a?a -o output.txtВот что делает эта команда:

Даже с этой паршивой маской пароль 123456 взламывается за 15 секунд. Хотя это самый распространенный пароль, он же и один из самых слабых.

Пароль «Susan48!» гораздо лучше - компьютер говорит, что на взлом уйдет 4 дня. Однако есть одна проблема. Помните, в статье говорилось, что пароль Сьюзен имел серьезные недостатки? Самая большая ошибка заключается в том, что пароли создаются предсказуемым образом.

При создании паролей мы часто размещаем определенные элементы в определенных местах. Можете себе представить, что создатель пароля Сьюзен сначала пыталась использовать «susan», но ее попросили добавить заглавные буквы и цифры. Чтобы облегчить запоминание, они сделали первую букву заглавной и добавили цифры в конце. Затем, возможно, служба входа в систему запросила символ, поэтому программа установки пароля добавила его в конец.

Таким образом, мы можем использовать маску, чтобы указать Hashcat пробовать только определенные символы в определенных местах, чтобы воспользоваться тем, насколько легко людям угадывать пароли при их создании. В этой маске «?u» будет использовать только заглавные буквы в этой позиции, «?l» будет использовать только строчные буквы, а «?a» представляет любой символ:

.\hashcat -m 0 -a 3 -1 ?a target.txt ?u?l?l?l?l?a?a?a -o output.txtС помощью этой маски Hashcat взломал пароль за 3 минуты и 10 секунд, что намного быстрее, чем 4 дня.

Пароль Bitwarden состоит из 10 символов и не использует какой-либо предсказуемый шаблон, поэтому для его взлома потребуется атака методом перебора без какой-либо маски. К сожалению, при попытке сделать это Hashcat выдал ошибку, сообщающую о том, что количество возможных комбинаций превышает целочисленный предел. Эксперт по ИТ-безопасности утверждает, что Bitwarden потребовалось 3 года, чтобы взломать пароль, так что этого достаточно.

Основными факторами, препятствующими взлому пароля Bitwarden с помощью статьи, являются его длина (10 символов) и непредсказуемость. Поэтому при создании пароля старайтесь сделать его как можно длиннее и равномерно распределяйте символы, цифры и заглавные буквы по всему паролю. Это не позволяет хакерам использовать маски для предсказания местоположения каждого элемента и значительно затрудняет их взлом.

Вы, вероятно, знаете старые поговорки о паролях, такие как «используйте массив символов» и «делайте пароль как можно длиннее». Надеюсь, вы знаете, почему люди рекомендуют эти полезные советы — они являются ключевым отличием легко взламываемого пароля от надежного.

Возникли проблемы с ошибкой в руководстве по использованию Microsoft Teams? Узнайте о проверенных пошаговых способах её быстрого устранения. Очистка кэша, обновление и многое другое для беспроблемного начала работы. Работает на последних версиях!

Устали от ошибок воспроизведения мультимедиа в Microsoft Teams, которые портят ваши встречи в 2026 году? Следуйте нашему пошаговому руководству от экспертов, чтобы быстро устранить неполадки со звуком, видео и обменом файлами — никаких технических навыков не требуется. Вас ждет бесперебойное сотрудничество!

Возникли проблемы с ошибкой прокси-сервера Microsoft Teams? Ознакомьтесь с проверенными шагами по устранению неполадок с настройками прокси-сервера Microsoft Teams. Очистите кэш, настройте параметры прокси-сервера и вернитесь к бесперебойным звонкам за считанные минуты с помощью нашего руководства от экспертов.

Устали от ошибок синхронизации задач в Microsoft Teams, которые мешают вашей работе? Следуйте нашим пошаговым инструкциям, чтобы восстановить бесперебойную синхронизацию задач между Teams, Planner и To Do. Быстрые решения для мгновенного облегчения!

Найдите точное расположение ключей реестра Microsoft Teams в Windows 11. Пошаговое руководство по поиску, доступу и безопасному изменению этих ключей для оптимальной производительности и устранения неполадок. Незаменимо для ИТ-специалистов и энтузиастов Teams.

Проблемы с медленной работой Microsoft Teams? Узнайте, как пошагово очистить кэш Microsoft Teams, чтобы устранить проблемы с производительностью, задержки, сбои и повысить скорость работы на Windows, Mac, в веб-версии и на мобильных устройствах. Быстрые и эффективные решения!

Возникла проблема с загрузкой вкладки Wiki в Microsoft Teams? Узнайте о проверенных пошаговых решениях, которые помогут быстро устранить проблему, восстановить вкладки Wiki и без лишних хлопот повысить производительность команды.

Раздражает отсутствие значка Microsoft Teams в Outlook? Узнайте, где именно его найти, почему он исчезает, и проверенные шаги по его восстановлению для беспроблемных встреч. Обновлено для последних версий!

Разочарованы отсутствием комнат для обсуждений в вашей встрече Teams? Узнайте о главных причинах, по которым вы не видите комнаты для обсуждений в Teams, и следуйте нашим пошаговым инструкциям, чтобы они заработали за считанные минуты. Идеально подходит как для организаторов, так и для участников!

Устали от ошибки Microsoft Teams 1200, которая прерывает ваши телефонные звонки? Узнайте о быстрых пошаговых решениях для iOS и Android, чтобы быстро восстановить бесперебойную командную работу — никаких технических навыков не требуется!

Откройте для себя простые пошаговые инструкции по отключению Microsoft Teams при запуске системы и повышению производительности ПК. Более быстрая загрузка, меньшее потребление ресурсов — идеально для пользователей Windows, стремящихся к плавной работе.

Узнайте самый простой способ загрузить Microsoft Teams для Mac, MacBook Air и MacBook Pro. Пошаговые инструкции, системные требования и советы по устранению неполадок для беспроблемной установки последней версии. Начните прямо сейчас!

Не можете найти папку установки Microsoft Teams на своем компьютере? Это пошаговое руководство покажет точные пути для новых и классических версий Teams, а также для установки на одного пользователя и на весь компьютер. Сэкономьте время на устранении неполадок!

Научитесь легко присоединяться к собраниям Microsoft Teams с помощью идентификатора и пароля на компьютере, мобильном устройстве или в веб-версии. Пошаговые инструкции со скриншотами для быстрого доступа — приглашение не требуется!

Узнайте, как эффективно использовать фоновые изображения Microsoft Teams с помощью пошаговых инструкций, советов по загрузке и лучших практик, чтобы сделать ваши видеозвонки профессиональными и увлекательными. Поднимите свой уровень удаленной работы на новый уровень уже сегодня!