Понимание методов взлома паролей, которые хакеры используют для взлома ваших онлайн-аккаунтов, — отличный способ гарантировать, что это никогда не случится с вами.

Вам, безусловно, всегда нужно будет менять свой пароль, а иногда и более срочно, чем вы думаете, но защита от кражи — отличный способ обеспечить безопасность вашей учетной записи. Вы всегда можете зайти на www.haveibeenpwned.com, чтобы проверить, не подвергаетесь ли вы риску, но просто думать, что ваш пароль достаточно надежен, чтобы его не взломали, — это плохой настрой.

Итак, чтобы помочь вам понять, как хакеры получают ваши пароли — безопасные или нет — мы составили список из десяти основных методов взлома паролей, используемых хакерами. Некоторые из приведенных ниже методов, безусловно, устарели, но это не значит, что они до сих пор не используются. Внимательно прочитайте и узнайте, от чего следует защищаться.

Десять лучших методов взлома паролей, используемых хакерами

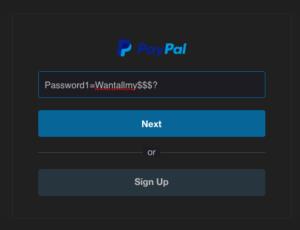

1. Фишинг

Есть простой способ взлома, запросите у пользователя его или ее пароль. Фишинговое электронное письмо ведет ничего не подозревающего читателя на поддельную страницу входа в систему, связанную с любой службой, к которой хакер хочет получить доступ, обычно запрашивая у пользователя решение какой-либо ужасной проблемы с их безопасностью. Затем эта страница считывает их пароль, и хакер может использовать его в своих целях.

Зачем беспокоиться о взломе пароля, если пользователь все равно с радостью предоставит его вам?

2. Социальная инженерия

Социальная инженерия выводит всю концепцию «спросить пользователя» за пределы почтового ящика, к которому обычно привязывается фишинг, в реальный мир.

Любимое занятие социального инженера — позвонить в офис, представившись специалистом по ИТ-безопасности, и просто попросить пароль для доступа к сети. Вы будете поражены тем, как часто это работает. У некоторых даже есть необходимые гонады, чтобы надеть костюм и бейдж, прежде чем отправиться в бизнес, чтобы задать администратору тот же вопрос лицом к лицу.

Снова и снова было показано, что многие предприятия либо не имеют хорошей безопасности на месте, либо люди слишком дружелюбны и доверчивы, когда они не должны быть такими, например, предоставляя людям доступ к секретным местам из-за униформы или плачевной истории.

3. Вредоносное ПО

Вредоносное ПО существует во многих формах, таких как кейлоггер, также известный как экранный очиститель, который записывает все, что вы вводите, или делает снимки экрана во время процесса входа в систему, а затем пересылает копию этого файла в хакерский центр.

Некоторые вредоносные программы будут искать наличие файла пароля клиента веб-браузера и копировать его, который, если он не будет должным образом зашифрован, будет содержать легкодоступные сохраненные пароли из истории просмотров пользователя.

4. Атака по словарю

Атака по словарю использует простой файл, содержащий слова, которые можно найти в словаре, отсюда и довольно простое название. Другими словами, эта атака использует именно те слова, которые многие люди используют в качестве пароля.

Умело сгруппированные вместе слова, такие как «letmein» или «superadministratorguy», не предотвратят взлом вашего пароля таким образом — ну, не более чем на несколько дополнительных секунд.

5. Атака радужным столом

Радужные таблицы не такие красочные, как может показаться из их названия, но для хакера ваш пароль вполне может быть в конце таблицы. Самым простым способом вы можете свести радужную таблицу к списку предварительно вычисленных хэшей — числовых значений, используемых при шифровании пароля. Эта таблица содержит хэши всех возможных комбинаций паролей для любого заданного алгоритма хеширования. Радужные таблицы привлекательны, поскольку они сокращают время, необходимое для взлома хэша пароля, до простого поиска чего-либо в списке.

Однако радужные столы — огромные, громоздкие вещи. Для их работы требуется серьезная вычислительная мощность, и таблица становится бесполезной, если хэш, который она пытается найти, был «засолен» добавлением случайных символов к ее паролю перед хешированием алгоритма.

Ходят слухи о существовании соленых радужных столов, но они будут настолько большими, что их будет трудно использовать на практике. Скорее всего, они будут работать только с предопределенным набором «случайных символов» и строками пароля длиной менее 12 символов, поскольку в противном случае размер таблицы был бы недопустимым даже для хакеров государственного уровня.

6. Паук

Сообразительные хакеры поняли, что многие корпоративные пароли состоят из слов, связанных с самим бизнесом. Изучение корпоративной литературы, материалов о продажах на веб-сайтах и даже веб-сайтов конкурентов и зарегистрированных клиентов может предоставить боеприпасы для создания пользовательского списка слов для использования в атаке грубой силы.

Действительно сообразительные хакеры автоматизировали этот процесс и позволили программам-паукам, подобным поисковым роботам, используемым ведущими поисковыми системами, идентифицировать ключевые слова, а затем собирать и сопоставлять списки для них.

7. Взлом в автономном режиме

Легко представить, что пароли безопасны, когда системы, которые они защищают, блокируют пользователей после трех-четырех неправильных попыток, блокируя приложения для автоматического подбора. Что ж, это было бы правдой, если бы не тот факт, что взлом паролей в большинстве случаев происходит в автономном режиме с использованием набора хэшей в файле паролей, который был «получен» из скомпрометированной системы.

Часто рассматриваемая цель была скомпрометирована посредством взлома третьей стороны, которая затем предоставляет доступ к системным серверам и этим самым важным файлам хэшей паролей пользователей. Затем взломщик паролей может пытаться взломать код столько времени, сколько ему нужно, не предупреждая целевую систему или отдельного пользователя.

8. Атака грубой силы

Подобно атаке по словарю, атака грубой силы дает хакеру дополнительный бонус. Вместо того, чтобы просто использовать слова, атака грубой силы позволяет им обнаруживать слова, не входящие в словарь, путем обработки всех возможных буквенно-цифровых комбинаций от aaa1 до zzz10.

Это не быстро, если ваш пароль превышает несколько символов, но в конечном итоге он раскроет ваш пароль. Атаки грубой силы могут быть сокращены путем выделения дополнительных вычислительных мощностей с точки зрения как вычислительной мощности, включая использование мощности графического процессора вашей видеокарты, так и количества машин, например, с использованием моделей распределенных вычислений, таких как онлайн-майнеры биткойнов.

9. Серфинг на плече

Еще одна форма социальной инженерии, плечевой серфинг, как это и подразумевается, предполагает заглядывание через плечо человека, когда он вводит учетные данные, пароли и т. д. Хотя эта концепция очень проста, вы будете удивлены, сколько паролей и конфиденциальной информации украден таким образом, поэтому следите за своим окружением при доступе к банковским счетам и т. д. на ходу.

Наиболее уверенные в себе хакеры примут вид курьера, специалиста по обслуживанию кондиционеров или кого-либо еще, что позволит им получить доступ к офисному зданию. Оказавшись внутри, «униформа» обслуживающего персонала предоставляет своего рода бесплатный пропуск, чтобы беспрепятственно бродить и записывать пароли, вводимые настоящими сотрудниками. Это также дает прекрасную возможность увидеть все эти заметки, прикрепленные к передней части ЖК-экранов, с нацарапанными на них логинами.

10. Угадай

Лучший друг взломщиков паролей — это, конечно же, предсказуемость пользователя. Если действительно случайный пароль не был создан с помощью программного обеспечения, предназначенного для этой задачи, пользовательский «случайный» пароль вряд ли будет чем-то подобным.

Вместо этого, благодаря эмоциональной привязанности нашего мозга к вещам, которые нам нравятся, есть вероятность, что эти случайные пароли основаны на наших интересах, хобби, домашних животных, семье и так далее. На самом деле, пароли, как правило, основаны на том, о чем мы любим болтать в социальных сетях и даже включать в наши профили. Взломщики паролей, скорее всего, посмотрят на эту информацию и сделают несколько — часто правильных — обоснованных предположений, пытаясь взломать пароль потребительского уровня, не прибегая к атакам по словарю или грубой силе.

Другие атаки, которых следует остерегаться

Если хакерам чего-то и не хватает, так это не творчества. Используя различные методы и адаптируясь к постоянно меняющимся протоколам безопасности, эти злоумышленники продолжают добиваться успеха.

Например, любой человек в социальных сетях, вероятно, видел забавные викторины и шаблоны, в которых вас просили рассказать о своей первой машине, любимой еде, песне номер один на ваш 14-й день рождения. Хотя эти игры кажутся безобидными, и их, безусловно, интересно публиковать, на самом деле они представляют собой открытый шаблон для контрольных вопросов и ответов для проверки доступа к учетной записи.

При настройке учетной записи, возможно, попробуйте использовать ответы, которые на самом деле не относятся к вам, но которые вы можете легко запомнить. — Какой была твоя первая машина? Вместо того, чтобы отвечать правдиво, поставьте вместо него машину своей мечты. В противном случае просто не публикуйте ответы на вопросы безопасности в Интернете.

Другой способ получить доступ — просто сбросить пароль. Лучшая линия защиты от злоумышленника, сбросившего ваш пароль, — это использование адреса электронной почты, который вы часто проверяете, и обновление вашей контактной информации. Если доступно, всегда включайте двухфакторную аутентификацию. Даже если хакер узнает ваш пароль, он не сможет получить доступ к учетной записи без уникального проверочного кода.

Лучшие практики для защиты от хакеров

- Поддерживайте надежные и уникальные пароли для всех своих учетных записей, доступны менеджеры паролей.

- Не нажимайте на ссылки и не загружайте файлы в электронных письмах произвольно, лучше вообще этого не делать, но активационные электронные письма предотвращают это.

- Периодически проверяйте и применяйте обновления безопасности. Большинство рабочих компьютеров могут не допускать этого, системный администратор позаботится об этом.

- При использовании нового компьютера или диска рассмотрите возможность использования шифрования. Вы можете зашифровать жесткий диск/твердотельный накопитель с данными на нем, но это может занять несколько часов или дней из-за дополнительной информации.

- Используйте понятие наименьших привилегий, что означает предоставление доступа только к тому, что необходимо. По сути, создайте учетные записи пользователей, которые не являются администраторами, для случайного использования компьютера вами или друзьями и семьей.

Часто задаваемые вопросы

Почему мне нужен отдельный пароль для каждого сайта?

Вы, наверное, знаете, что вы не должны разглашать свои пароли и не должны загружать какой-либо контент, с которым вы не знакомы, но как насчет учетных записей, в которые вы входите каждый день? Предположим, вы используете тот же пароль для своей банковской учетной записи, что и для произвольной учетной записи, такой как Grammarly. Если Grammarly взломан, у пользователя также будет ваш банковский пароль (и, возможно, ваша электронная почта, что еще больше упростит доступ ко всем вашим финансовым ресурсам).

Что я могу сделать, чтобы защитить свои учетные записи?

Использование 2FA для любых учетных записей, предлагающих эту функцию, использование уникальных паролей для каждой учетной записи и использование комбинации букв и символов — лучшая линия защиты от хакеров. Как указывалось ранее, существует множество различных способов, которыми хакеры получают доступ к вашим учетным записям, поэтому другие вещи, которые вы должны регулярно делать, — это поддерживать свое программное обеспечение и приложения в актуальном состоянии (для исправлений безопасности) и избегать любых загрузок, с которыми вы не знакомы.

Как безопаснее всего хранить пароли?

Уследить за несколькими уникальными странными паролями может быть невероятно сложно. Хотя гораздо лучше пройти процедуру сброса пароля, чем скомпрометировать ваши учетные записи, это отнимает много времени. Чтобы сохранить свои пароли в безопасности, вы можете использовать такие службы, как Last Pass или KeePass, чтобы сохранить все пароли вашей учетной записи.

Вы также можете использовать уникальный алгоритм, чтобы сохранить свои пароли, облегчив их запоминание. Например, PayPal может быть чем-то вроде hwpp+c832. По сути, этот пароль представляет собой первую букву каждого разрыва в URL-адресе (https://www.paypal.com) с последним числом в году рождения каждого в вашем доме (просто в качестве примера). Когда вы войдете в свою учетную запись, просмотрите URL-адрес, который даст вам первые несколько букв этого пароля.

Добавьте символы, чтобы ваш пароль было еще труднее взломать, но организуйте их так, чтобы их было легче запомнить. Например, символ «+» может быть для любых учетных записей, связанных с развлечениями, в то время как «!» может использоваться для финансовых счетов.

Соблюдайте безопасность в Интернете

В глобальную эпоху, когда общение может происходить по всему миру, казалось бы, в одно мгновение, важно помнить, что не у всех есть благие намерения. Защитите себя в Интернете, активно управляя своими паролями и обновляя их, а также следите за утечкой информации в социальных сетях. Делиться — это забота, а не личная информация ради того, чтобы стать легкой мишенью для киберпреступников.