Различные версии Windows уже более 20 лет используют Kerberos в качестве основного протокола аутентификации. Однако в некоторых случаях операционная система должна использовать другой метод, например NTLM (NT LAN Manager).

NTLM — это старый протокол аутентификации Microsoft, который был заменен на Kerberos в Windows 2000. Однако NTLM по-прежнему используется для хранения паролей Windows локально или в файле NTDS.dit на контроллерах домена Active Directory. В настоящее время NTLM считается небезопасным и содержит множество серьезных уязвимостей.

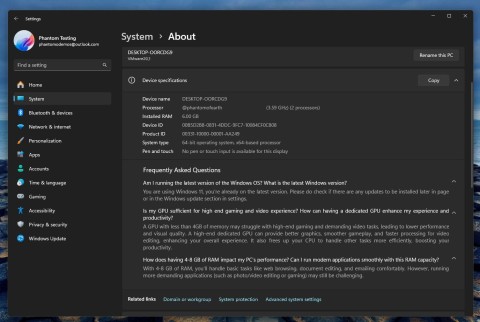

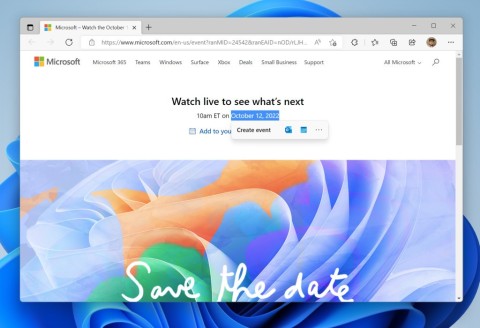

Еще в октябре прошлого года Microsoft официально объявила, что компания планирует расширить использование Kerberos, имея в виду полную отмену использования NTLM в Windows, особенно начиная с Windows 11 и последующих версий.

Компания разместила на своем официальном сайте информацию об обновленном списке функций Windows, которые скоро будут упразднены, в который теперь входит NTLM (New Technology Lan Manager). Данное уведомление распространяется на все версии NTLM, включая LANMAN, NTLMv1 и NTLMv2.

В июне этого года Microsoft подтвердила, что планирует прекратить поддержку NTLM после Windows 11 24H2 и Windows Server 2025, и поэтому эта функция больше не будет доступна в будущих версиях клиента и сервера Windows.

Сегодня Microsoft начала удалять NTLM из Windows 11 24H2 и Windows Server 2025, объявив об удалении NTLMv1 из вышеупомянутых версий Windows.

Ранее Microsoft объясняла, что причиной этого шага было повышение безопасности аутентификации, поскольку более современные протоколы, такие как Kerberos, смогут обеспечить лучшую защиту. Теперь компания рекомендует использовать протокол Negotiate, чтобы гарантировать, что NTLM будет использоваться только тогда, когда Kerberos недоступен.

Microsoft обновила уведомление на своей странице об окончании поддержки следующим образом:

Все версии NTLM, включая LANMAN, NTLMv1 и NTLMv2, больше не находятся в стадии активной разработки и устарели. Использование NTLM будет продолжено в следующем выпуске Windows Server и следующем ежегодном выпуске Windows. Вызовы NTLM следует заменить вызовами Negotiate, который попытается выполнить аутентификацию с помощью Kerberos и вернется к NTLM только при необходимости.

[Обновление — ноябрь 2024 г.]: NTLMv1 удален, начиная с Windows 11 версии 24H2 и Windows Server 20205.

NTLM обычно используется предприятиями и организациями для аутентификации Windows, поскольку этот протокол «не требует локального сетевого подключения к контроллеру домена». Это также «единственный протокол, поддерживаемый при использовании локальной учетной записи» и «работающий даже тогда, когда вы не знаете, какой именно целевой сервер».

Эти преимущества привели к тому, что некоторые приложения и службы продолжают использовать NTLM, а не переходят на более современные протоколы аутентификации, такие как Kerberos. Kerberos обеспечивает лучшую безопасность и более масштабируем, чем NTLM. Вот почему Kerberos теперь является предпочтительным протоколом по умолчанию в средах Windows.

Проблема в том, что, хотя предприятия могут отключить NTLM для аутентификации, эти жестко запрограммированные приложения и службы все равно могут иметь проблемы. Вот почему Microsoft добавила в Kerberos множество новых функций аутентификации. Эти изменения внедряются с целью того, чтобы в долгосрочной перспективе Kerberos стал единственным протоколом аутентификации Windows.

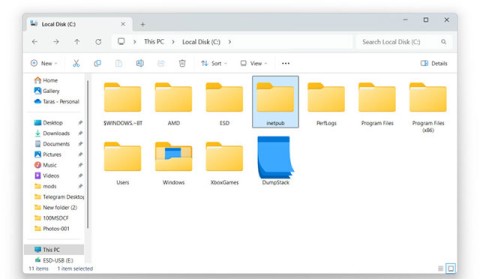

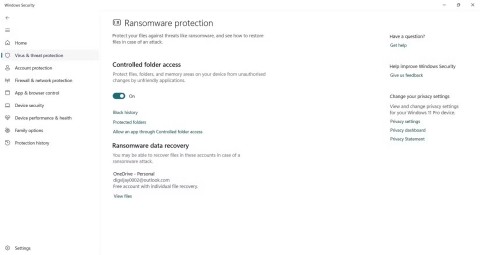

Помимо NTLMv1, в Windows 11 24H2 была удалена еще одна функция безопасности. Компания Microsoft подтвердила, что Windows Information Protection (WIP) или защита корпоративных данных (EDP) удаляется из среды Windows. Эта функция предназначена для защиты от случайной утечки данных.